Emotet, anche noto come Heodo, originariamente identificato come malware bancario strutturato in botnet, è un trojan modulare attivo sin dal 2014 che, negli anni, ha avuto una diffusione discontinua.

Da recenti rilevamenti, dopo un periodo di limitata attività, è emerso un incremento di attacchi finalizzati alla sua diffusione. Allo stato attuale, sia su scala globale sia in territorio italiano, rappresenta una delle famiglie malware maggiormente diffuse.

Come si propaga

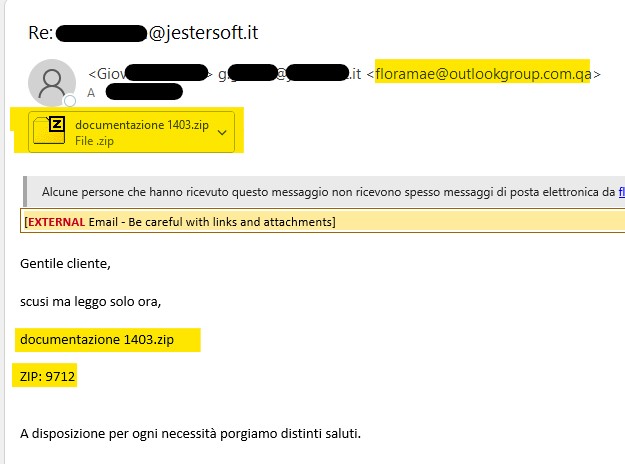

Emotet arriva come allegato di un messaggio email in cui il destinatario è (apparentemente) legittimo.

Il corpo del messaggio può far riferimento ad una conversazione precedentemente instaurata con quel particolare contatto (segno che la casella del mittente è stata compromessa a qualche livello) e, in un italiano approssimativo, invita ad aprire l’allegato in formato .zip utilizzando una password che viene fornita.

Come riconoscerlo

Innanzitutto è fondamentale capire se il messaggio ricevuto sia effettivamente legittimo: controllare l’indirizzo del mittente per verificare che corrisponda effettivamente ad un contatto conosciuto e, in caso affermativo, notificarlo telefonicamente della ricezione di malware da parte sua. E’ possibile che il mittente sia vittima di un furto di credenziali e che la sua casella legittima sia utilizzata come trampolino per rilanciare copie del virus a ignari destinatari.

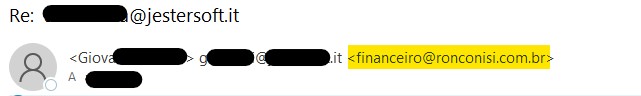

Qualora il mittente sia stato falsificato, come nell’esempio sottostante, possiamo essere ragionevolmente certi che si tratti di un tentativo di infettare il nostro sistema e si può tranquillamente cestinare il messaggio.

Un altro indicatore del tentativo di infezione è dato dalla presenza di uno o più allegati in formato compresso (tipicamente .zip) protetti da una password.

Questa tecnica consente al virus di eludere eventuali scansioni in quanto i sistemi di protezione non sono in grado di aprire l’archivio.

La password è tipicamente riportata nel corpo del messaggio in modo da indurre il destinatario ad aprire il file e ad eseguirne il contenuto malevolo.

All’interno dell’archivio è presente un file Excel o Word contenente macro che, una volta eseguito, previa connessione alla botnet di controllo, inizia la sua azione distruttiva.

Come prevenirlo

Sono sufficienti poche piccole precauzioni per evitare l’infezione:

- Diffidare da tutti i messaggi contenenti allegati o collegamenti da cliccare

- Diffidare da tutti i messaggi che hanno carattere di urgenza (fatture in scadenza, bonifici da emettere, verbali, ecc.)

- Non aprire allegati protetti da password anche (a maggior ragione) se provenienti da mittenti conosciuti

- In caso di ricezione di un messaggio sospetto contattare telefonicamente il mittente e accertarsi che sia effettivamente una comunicazione legittima

- Dovessero persistere dei dubbi sulla legittimità del messaggio potete inviarcelo allegandolo ad un ticket di supporto tramite il bottone in basso a destra nel sito.